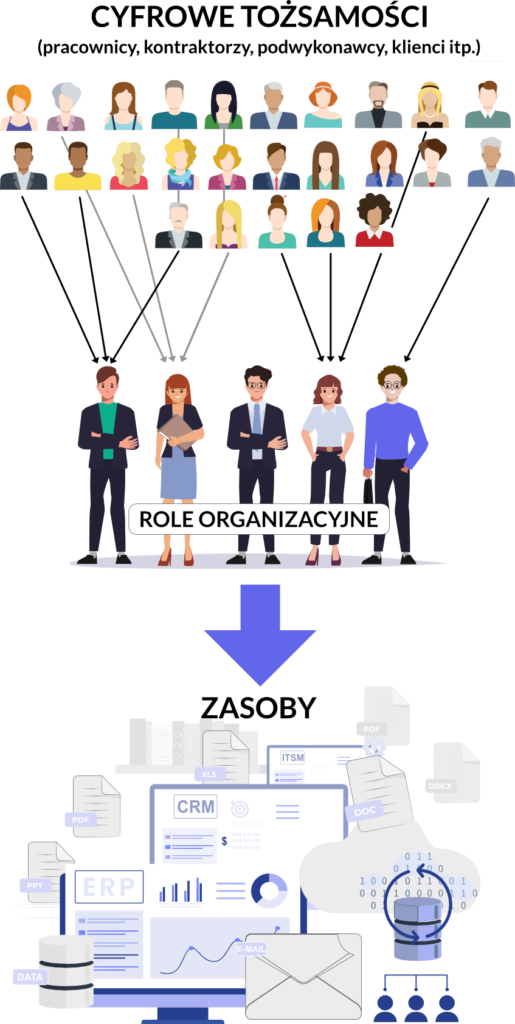

Implementacja systemu IdM nie jest działaniem jednowymiarowym. Zanim wdrożymy system IdM, powinniśmy dokonać analizy, która pozwoli nam ustalić, jakimi zasobami dysponuje organizacja, jacy użytkownicy powinni mieć dostęp do tych zasobów i z jakimi uprawnieniami. Użytkownicy (tożsamości cyfrowe) powinni zostać przypisani do grup (tzw. ról organizacyjnych) adekwatnych do ich zadań w organizacji. Zredukuje to liczbę zadań w systemie IdM i znacznie ułatwi zarządzanie uprawnieniami. Trzeba również zastanowić się, jak ma wyglądać proces akceptacji i realizacji nadawanych i odbieranych uprawnień. Choć są to działania, które można wykonać w kilka tygodni, to warto trzymać się pewnej kolejności, a na pewno nie pomijać żadnego z etapów. Oto 6 koniecznych kroków, aby wdrożenie systemu do zarządzania tożsamością i dostępami przyniosło oczekiwane rezultaty.

Ustal, kto powinien korzystać z zasobów firmowych (systemów, baz danych, skrzynek mailowych etc.)

Podstawową rzecz, którą należy wykonać przed wdrożeniem, to określenie tego, kto powinien mieć dostęp do zasobów naszej organizacji. Krok pierwszy da nam ogólny ogląd struktury podmiotów, korzystających z zasobów organizacji. Będą to zarówno pracownicy na etacie, jak i kontraktorzy, firmy podwykonawcze, a nawet klienci organizacji. Jednym słowem wszyscy, którzy powinni mieć dostęp do określonych zasobów, wynikających (najczęściej) z zawartych umów o współpracy. Dokonuje się tego poprzez analizę struktury organizacyjnej firmy (jednostki organizacyjne, stanowiska itp.) i analizę umów zawartych z podwykonawcami — szczególnie ze względu na podmioty zaangażowane przez nich w projekty. Dodatkowo należy zastanowić się, czy (i jacy) klienci również powinni mieć dostęp do zasobów.

Przeanalizuj uprawnienia w posiadanych zasobach

Każdy zasób, jakim dysponuje organizacja, ma swój model uprawnień. Uprawnień może być dużo, o czym wie każdy administrator systemów (nawet powyżej 100 w jednym systemie informatycznym). Grupowanie tych uprawnień w poszczególnych zasobach odbywa się poprzez tworzenie ról biznesowych. Role biznesowe przypisuje się do konkretnych ról organizacyjnych.

Łączenie uprawnień w zasobach w role biznesowe ma istotne znaczenie co najmniej z dwóch powodów:

- podczas procesowania wniosków w systemie IdM daje nam możliwość wyboru jednocześnie wielu uprawnień, zgodnie z zapotrzebowaniem danego użytkownika.

- uprawnienia zgrupowane w role biznesowe są dużo bardziej zrozumiałe dla użytkowników biznesowych, którzy w systemie IdM akceptują dostępy.

| Tożsamości cyfrowe grupowane są w role organizacyjne zgodnie z ich obowiązkami zawodowymi wobec organizacji, natomiast role biznesowe grupują uprawnienia w poszczególnych zasobach. Zdefiniowanie ról biznesowych dla zasobów firmowych oraz ról organizacyjnych dla całej organizacji jest najistotniejszym zadaniem, zanim wdrożymy system IdM. |

Uzgodnij minimalny, a zarazem niezbędny zakres uprawnień dla każdej tożsamości

Po przeanalizowaniu struktury organizacji i uprawnień w zasobach powinniśmy skupić się na określeniu ról organizacyjnych, do których przypiszemy poszczególnych użytkowników. Role organizacyjne tworzy się po to, aby zredukować liczbę obsługiwanych tożsamości cyfrowych, poprzez zgrupowanie ich według tego, jakich potrzebują uprawnień w zasobach, żeby realizować swoje obowiązki. Inne uprawnienia będą posiadać użytkownicy zdalni, podwykonawcy, a jeszcze inne pracownicy stacjonarni czy kadra menedżerska. Role organizacyjne mogą być różne, bo zależą indywidualnie od specyfiki każdej organizacji. Zdefiniowanie ról organizacyjnych jest najważniejszym etapem przed wdrożeniem systemu IdM. Po tym, jak ustalimy właściwy poziom uprawnień dla ról organizacyjnych, system IdM będzie „pilnował” spójności tych założeń.

Opracowanie procesów akceptacji i realizacji

Ścieżka akceptacji to po prostu schemat tego, kto i jak akceptuje wnioski o nadanie, odebranie lub modyfikację dostępów do zasobów. Działanie to odbywa się w systemie IdM, a osoby przypisane do ścieżki akceptacyjnej wyrażają zgodę, akceptując wniosek w systemie. Następnie określa się, w jaki sposób faktycznie zostanie zrealizowany wniosek o dostęp (lub modyfikację/zamknięcie) w konkretnym zasobie.

Realizacja przyznanego/zmodyfikowanego dostępu nosi nazwę provisioning. Może się ona dokonać za sprawą administratora konkretnego systemu, w którym modyfikowane mają być uprawnienia dla danej tożsamości. Systemy IdM mają również możliwość łączenia się za pomocą konektorów bezpośrednio z systemami dziedzinowymi (np. z SAP) i realizowania uprawnień bezpośrednio w nich. Wszystko zależy od stopnia rozbudowania takiego rozwiązania.

Warto przy okazji ustalić, jak system ma informować użytkowników o zadaniach. Możesz wybrać optymalny dla siebie i swojej organizacji sposób na ten element działania systemu. Weź pod uwagę, że powiadomienia wysyłane zbyt często lub poza godzinami pracy mogą dezorganizować czas osobom akceptującym. W systemie IdM możesz ustalić nie tylko sposób przekazywania powiadomienia (mail, sms, itp.), ale także porę dnia. System może agregować powiadomienia i wysyłać je zbiorczo o konkretnej godzinie.

Źródła danych

Systemy IdM mogą czerpać informacje o tożsamościach cyfrowych z różnych źródeł. W każdej organizacji podstawowym systemem, który powinien dostarczać takie dane, jest system HR. Często jednak zdarza się, że firmy korzystają ze starszych rozwiązań, które nie zawsze mogą współpracować systemami IdM. Wtedy wykorzystuje się możliwość importu danych z plików, np. w formacie Excel.

Przygotuj usługę katalogową do rejestracji uprawnień

Usługa katalogowa (np. Active Directory) to niezbędny element architektonicznego otoczenia naszego rozwiązania do zarządzania tożsamością i dostępami, ponieważ to w niej system IdM rejestruje aktualny stan uprawnień. Systemy dziedzinowe nie powinny sięgać po informacje na temat stanu uprawnień do systemu IdM, tylko pobierać je bezpośrednio z usługi katalogowej i na podstawie tych informacji autoryzować dostęp.